今天回法克看了下 发现了这个文章 觉得很好啊。于是呼 分享出来。等我什么时候入手iPhone的时候 我也可以试试了。虽然现在没钱买iPhone 又不舍得卖肾。。

以下转载自法克

iphone入侵偷看用户各种信息

今天在家闲的蛋疼心血来潮尝试了下iphone入侵,感觉还蛮好玩的,并且适用面很广,并且实用性也很高,可以远程盗取短信记录和通话记录等文件,就是有一定环境限制,发出过程仅供娱乐。

本来是在学校有一次闲的蛋疼盗取了一个钦慕的女孩子(咳咳。。年少轻狂)的短信记录,看完之后心灰意冷差点自尽(尼玛看起来很内秀的女孩短信里到处都是亲爱的啥啥啥。。。太刺激人了)。过程是没法重复了,于是今天在家里模拟一边当时的过程。

需要工具:

一个ftp

一台iphone(其实有没有都无所谓,有扫描器即可)

推荐扫描器:ios平台下的Fing(appstore可下载,并且免费)

需要条件:

需要目标手机越狱并且安装OpenSSH

需要和目标在同wifi环境(恰好我们学校提供wifi并且我又有学校内网的大多数权限正好所有条件都满足)

0x01 扫描锁定目标

首先和目标连入同一个wifi环境下,然后再本机iphone打开Fing

找到目标机器,我的Target是103机器。单击选择以后选择scan service

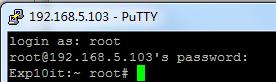

发现开放了22号端口也就是可以被SSH连接访问,果断在iphone上使用ssh terminal连接由于是模拟操作,为了方便我就用putty了

一般而言,如果开放了22号端口的机器都是越狱并且安装了open ssh的用户。但是大多数用户都没有意识去修改属于自己的root密码。因为当ios越狱之后,不管是多少版本的固件,默认密码都是alpine。账号当然就是root。于是又80%的概率能够直接登陆成功,尝试一下

成功登录进来之后,我们就要开始寻找他的db文件了。和linux下一样,使用ls命令查看目录

一些常用目录如下

/private/var/mobile/Media目录存放的是用户照片(咳咳,。当年找到过一张女同学的自拍洋洋得意)

/private/var/wireless/Library/CallHistory/call_history.db 这个是用户所有通话来电号码记录文件

/var/mobile/Library/SMS/sms.db 这个是短信文件

/private/var/root/Library/AddressBook/AddressBook.sqlitedb 通讯录

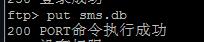

找到文件之后,我们就可以把他上传到ftp上去,由于是模拟,我就简单一点上传个sms.db

ok~~然后把文件拉出来读取

然后我们可以用EditPlus将它打开,或者嫌麻烦的话直接可以放到你的手机打开

要用utf-8编码打开哟~~~然后你基本啥都知道了。。泡妹子啥的利器啊!!

总结:

不多说了,觉得这个思路还是蛮淫荡蛮好用的,提个小建议,妹子们iphone买来越狱之后还是先改密码吧。。如果你不想被人看着撸的话。。基佬们就算了吧。。反正也没啥秘密~~哈哈~~

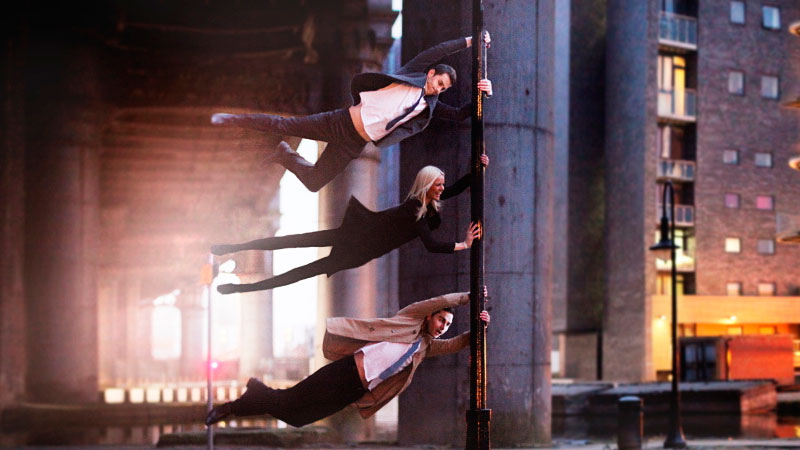

会飞的鱼

会飞的鱼